Gesla so z nami praktično od začetka računalništva in nič ne kaže, da se jih bomo v bližnji prihodnosti otresli. Postajajo pa čedalje manj pomembna, ker se razvijajo prijaznejše in varnejše alternative. Ena izmed njih so tudi ključi za prijavo – passkeys –, ki so dandanes že sorazmerno razširjena in standardizirana metoda. Podpirajo jo vsi velikani, uporabite pa jo lahko tudi vi. Brezplačno in z malo truda.

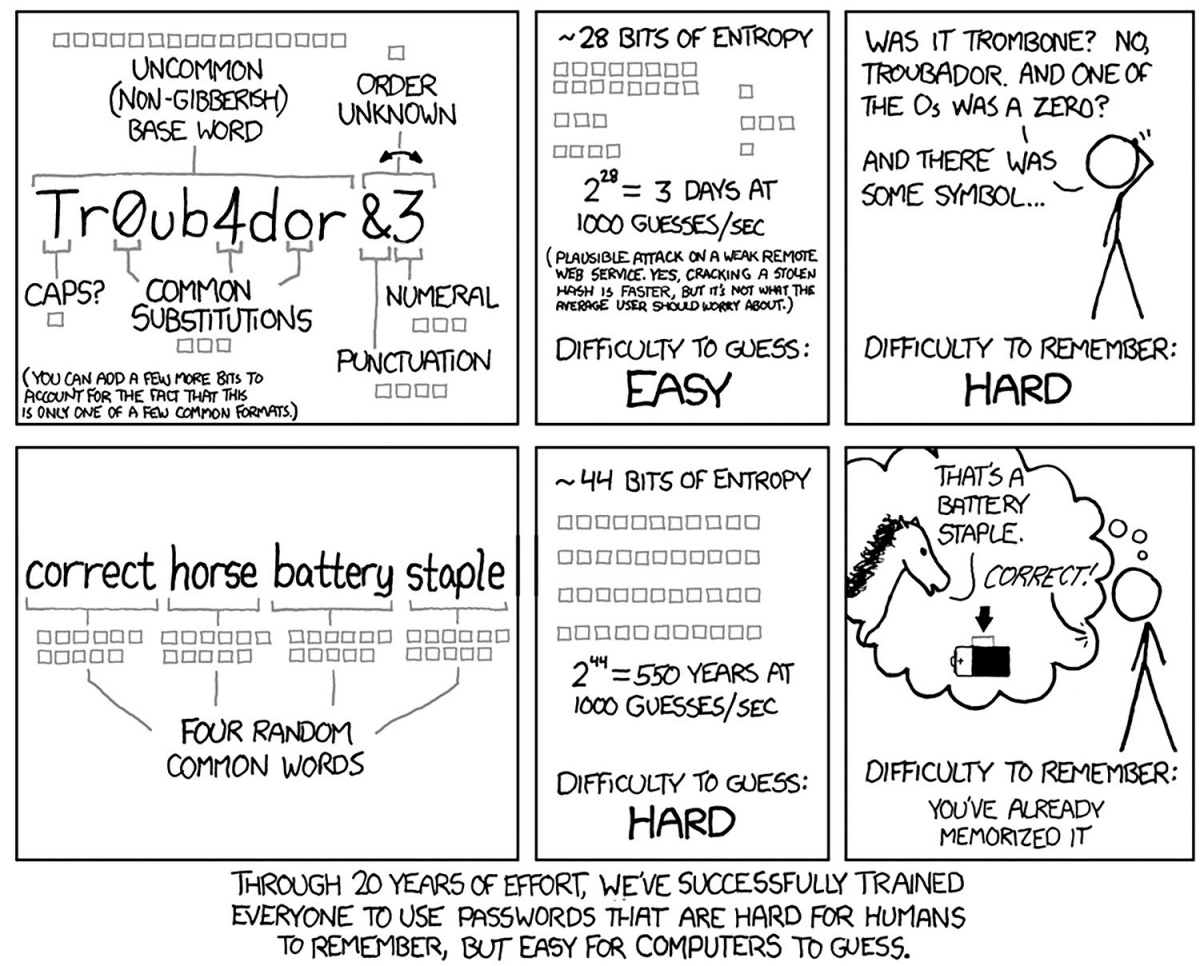

Z gesli je križ, brez njih pa tudi ne gre. Preprosta gesla so nevarna, ker jih napadalci lahko preprosto uganejo, če imajo na voljo dovolj časa in računske moči – in za resne vdore ju imajo. Močna, zapletena gesla si ljudje težko zapomnijo in raje zapišejo, kar odpira novo pot za zlorabe.

Različne varnostne politike, kot je zahteva po rednem menjavanju gesel ali pa obvezna vključitev velikih in malih črk, številk, posebnih znakov in podobno, v prvi vrsti uporabnike jezijo, k varnosti pa pripomorejo manj, kot bi administratorji želeli verjeti. Napadi namreč uspejo, ko so gesla res preprosta, ko so ukradena od kod drugod ali ko uporabnike z zvijačo pripravijo do razkritja (phishing). Recikliranje gesel je zato verjetno največja bolečina arhitektov varnosti, uporabniki pa to iz razumljivo praktičnih razlogov pogosto počnejo. A recikliranje istih gesel za več storitev njihove nevarnosti sešteje, vdor v najslabše zavarovano storitev pa avtomatično kompromitira še vse ostale.

Z gesli je zategadelj res križ, hkrati pa se zdi, da pametne alternative nimamo. Nadzor dostopa je dandanes nujen, na zaščiti podatkov in šifriranju dobesedno temelji družba, od bančnih transakcij do celotnega interneta. Nekoč se je zdelo, da bo biometrija opravila z gesli, zato so znanstvenofantastični romani in filmi iz preteklega stoletja slikali futuristične svetove, kjer skozi zaklenjene prehode vstopamo s prstnimi odtisi, posnetki šarenice ali prepoznavanjem glasu. Ključavnice za hišo na prstni odtis res poznamo, a za širšo uporabo biometrija kot edini način zagotavljanja istovetnosti ni primerna. Njena največja odlika je v resnici največja slabost – resda nam ni treba vedeti ali imeti ničesar, zadostuje to, kar smo, a posameznikove biometrične značilnosti so nespremenljive. Odtujitev prstnega odtisa ali posnetka glasu je pač trajna, saj ju ne moremo spremeniti ali ustvariti novih. A pametne alternative za gesla imamo, biometrija pa je del tega.

FIDO

Zavezništvo FIDO (Fast IDentity Online) je nastalo leta 2013 z namenom razvoja standardov za ugotavljanje istovetnosti, ki bi omogočili odmik od gesel, ter da bi poskrbeli za sodelovanje novih metod na različnih platformah. Razvijajo več načinov za nadomestitev gesla, od biometrije (prstni odtisi, prepoznavanje govora, slikanje šarenice, prepoznavanje obraza) do fizičnih predmetov (pametne kartice, moduli TPM, ključki USB). FIDO ima približno sto članov, med njimi so tudi Apple, Amazon, Microsoft, Meto, Viso, Mastercard, Samsung, banke in številni drugi.

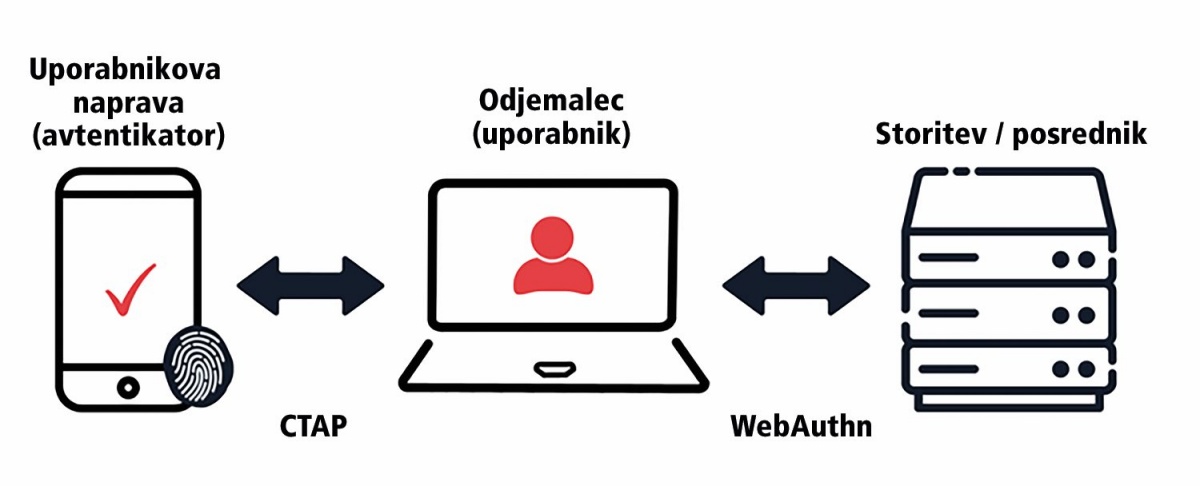

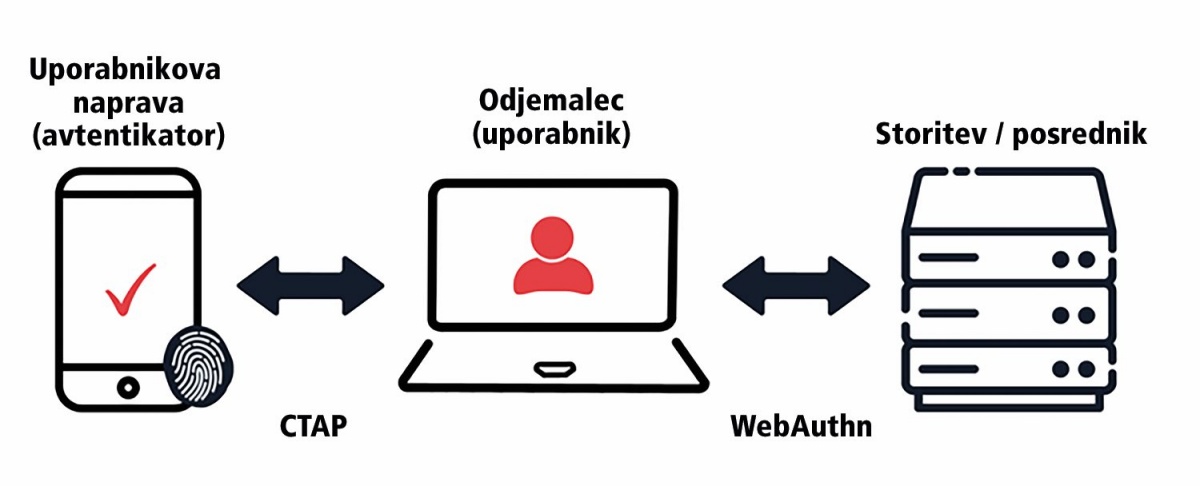

Ključna je specifikacija FIDO 2.0, ki so jo v sodelovanju z W3C (World Wide Web Consortium) formalno predstavili leta 2015. Iz tega se je pozneje razvil standard WebAuthn, ki je leta 2019 postal uradno priporočilo W3C. To je standardizirani API za uporabo varnih metod preverjanja istovetnosti. Drugi del predstavlja CTAP2 (Client to Authenticator Protocol 2), ki je protokol za komunikacijo med uporabnikovimi napravami, ključki in drugimi varnostnimi napravami. Skupaj WebAuthn in CTAP2 predpisujeta standardizirani način za potrjevanje istovetnosti. Uporabnik ima napravo in ta omogoča kriptografsko zagotavljanje istovetnosti, ki se prek brskalnika in odjemalca WebAuthn prenese do strežnika, kjer se preveri istovetnost.

O zgodovini gesel in njihovi uporabi v modernem svetu smo obširno pisali pred osmimi leti (Črke, ki odklepajo svet, Monitor 08/17). Tedaj smo v zadnjem odstavku pogumno zapisali: »Morda bomo v prihodnosti gesla ponekod res nadomestili. Toda upamo si trditi, da bo vsaj v naslednjem desetletju ali dveh dostop večinoma reguliran z njimi.« Skoraj desetletje pozneje so gesla še vedno glavni način dokazovanja istovetnosti v računalniškem svetu, čeprav alternative glasno trkajo na vrata.

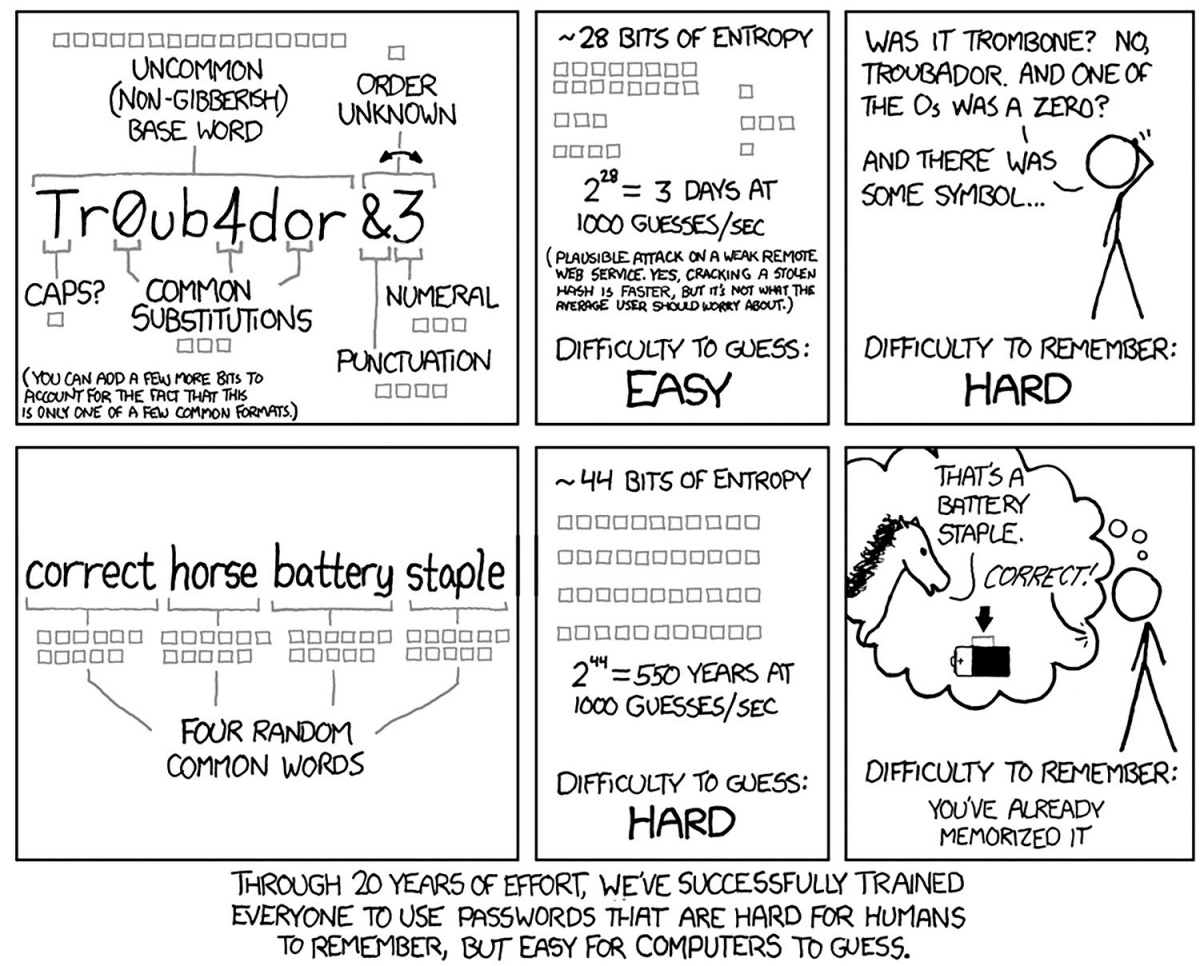

Ena izmed alternativ, ki to zares niso, so fraze za dostop oziroma geselski niz (passphrase). Prototip je legendarni Correct Horse Battery Staple, ki ga poznamo iz stripa XKCD. Geselski niz se od gesla razlikuje le v tem, da je daljši in običajno ljudem smiselna fraza, konceptualno pa nič drugačen. Na tem mestu ne bomo govorili o tem.

Legendardni strip XKCD je 10. avgusta 2011 prikazal težavo z gesli.

Asimetrično šifriranje

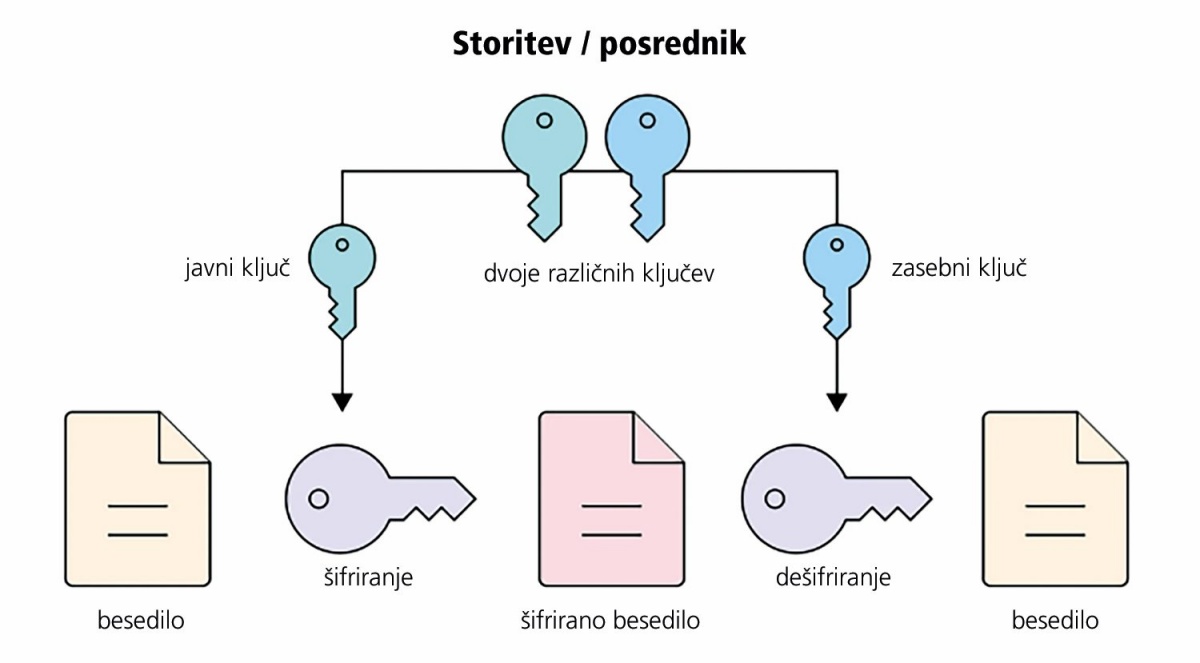

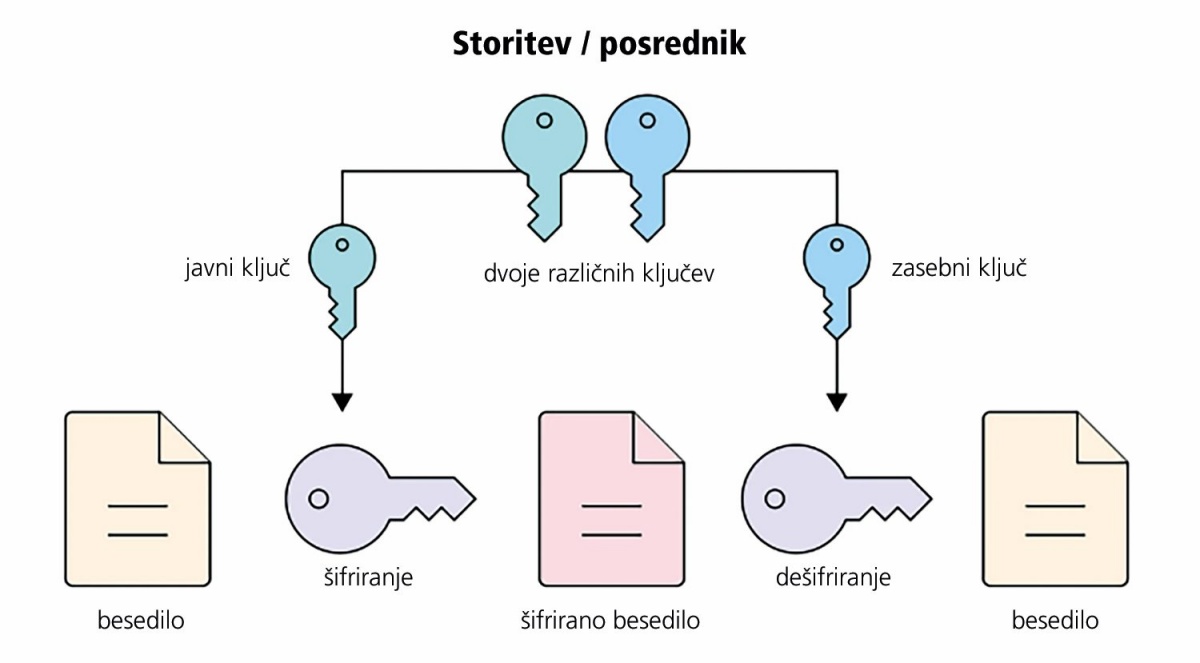

O asimetričnem šifriranju smo prav tako že obširno pisali (Algoritmi, ki varujejo svet, Monitor 02/16), a nekaj osnov bomo potrebovali tudi danes. Asimetrično šifriranje je eden najpomembnejših izumov človeštva, ki je zaradi svoje neintuitivnosti pošteno pretresel svet. Če bi ga bili izumili pred drugo svetovno vojno, Enigme ne bi bilo. Danes moderni internet brez njega sploh ne bi mogel delovati.

Simetrično šifriranje je zelo podobno zaklepanju ključavnic. Isti ključ jih odpira in zapira, dostop pa nadzorujemo s skrbjo za ključ. Poskrbeti moramo, da imajo ključ le ljudje, ki jim želimo poveriti dostop. V fizičnem svetu to ni zelo težko, v svetu računalnikov pa precej teže. Če želimo ključ nekomu poslati, moramo biti prepričani, da ga ni na poti nihče prestregel. Seveda bi lahko prenos zavarovali s šifriranjem, a s tem bi imeli popolnoma enak problem z novim ključem. Morda bi ga lahko prenesli kako drugače, ne po internetu, a to je sila nepraktično. V digitalnem svetu namreč moramo predpostaviti, da nam vedno nekdo prisluškuje, če komunikacija ni šifrirana. To velja tudi za izmenjavo ključev pred šifriranjem.

Asimetrično šifriranje problem elegantno reši z – matematiko. Ustvarimo lahko par ključev, ki delujeta komplementarno. Kar zašifriramo s prvim ključem, lahko odklenemo z le drugim, in obratno. S tem pristopom lahko rešimo kar dva problema, v praksi pa en ključ imenujemo zasebni, drugi pa javni. Prvega skrbno varujemo, drugega javno priobčimo na spletu.

To hočem!

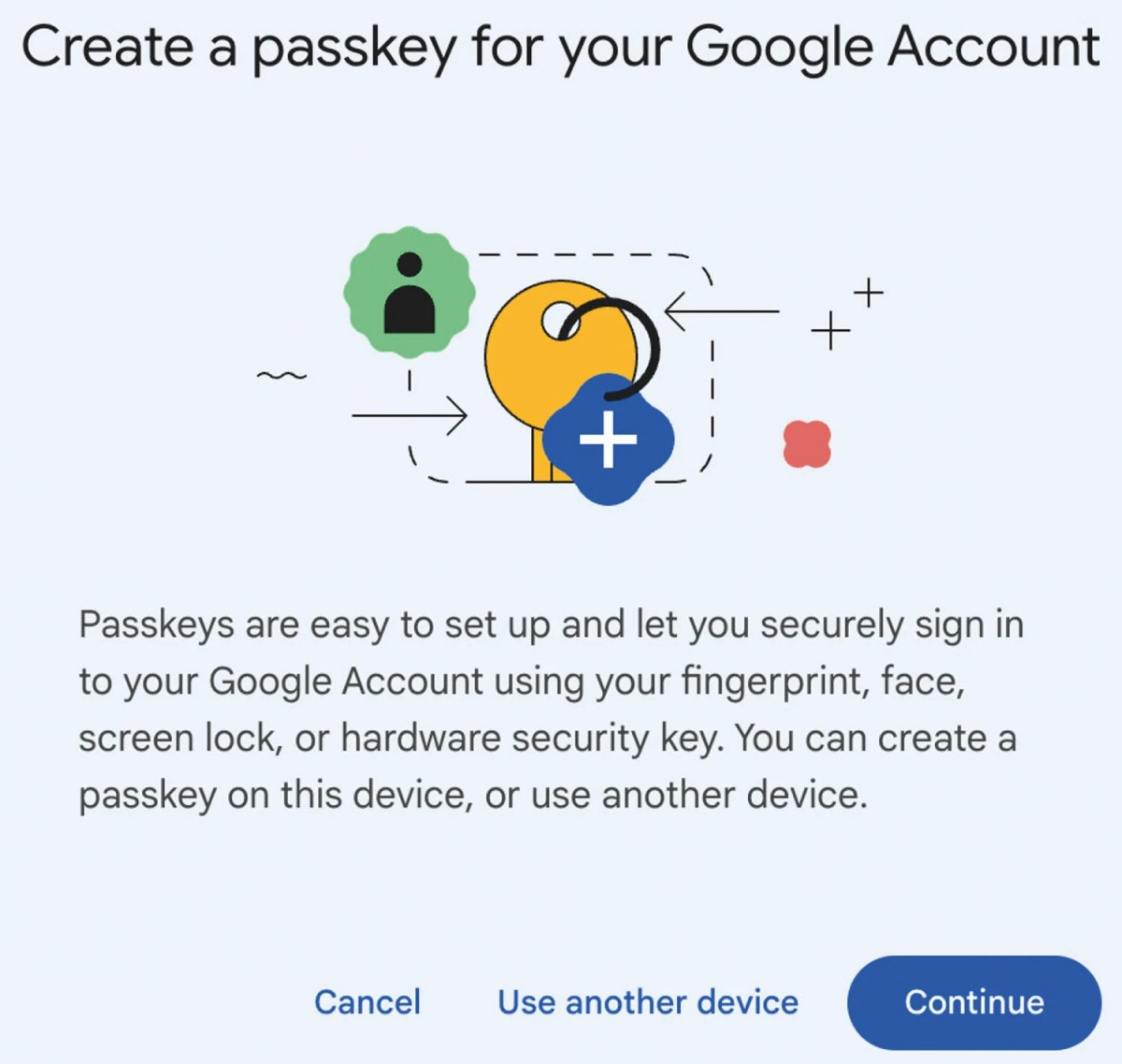

Kdor želi začeti uporabljati ključe za dostop do storitve, mora najprej preveriti, ali želena storitev to možnost podpira. Že danes je takšnih veliko, sčasoma jih bo samo še več. Nato se mora odločiti, s katerim orodjem bo ustvarjal in shranjeval ključe. Najenostavnejša izbira sta Google Password Manager in Apple iCloud KeyChain, nista pa edina. Večina ponudnikov upravljalnikov gesel podpira tudi ključe, kot so 1Password, Bitwarden, KeePassXC, Proton in drugi. Uporabljamo jih lahko neposredno z računalnika ali pa zahtevamo dvostopenjsko avtentikacijo še s telefonom (ali z drugo napravo). Obstajajo tudi ključi, ki so na fizični napravi, denimo USB-ključku Yubikey.

Ko smo ustvarili profil oziroma račun pri ponudniku shranjevanja ključev, se lahko napotimo na spletno stran, kjer bi se želeli na tak način prijavljati. Tam izberemo možnost Ustvari ključ (ali kaj podobnega, denimo Get passkeys na Googlu) in sledimo navodilom. Ključ nato shranimo v svojo napravo oziroma programsko opremo za njegovo uporabo. Naslednjič se bomo prijavili kar s ključem.

Na tak način lahko šifriramo podatke, ki jih bo lahko odklenil le posameznik, ki so mu namenjeni. Zašifrirati jih moramo z njegovim javnim ključem, ki je javno dostopen, odklenil pa jih bo lahko le lastnik pripadajočega zasebnega ključa. Seveda je treba poskrbeti, da nam kakšen nepridiprav ne podtakne svojega javnega ključa, za kar obstajajo rešitve. Druga uporaba pa je dokazovanje avtorstva. Če neki dokument zaklenemo s svojim zasebnim ključem, ga bo lahko odklenil vsakdo, ki ima naš javni ključ. Ker imamo zasebnega le sami, s tem dokazujemo avtorstvo. Tudi v tem primeru je treba poskrbeti za avtentičnost ključev, kar počno overitelji (denimo SIGEN-CA).

Pri parih zasebnih in javnih ključev je treba istovetnost skrbno preveriti le ob ustvaritvi para ključev, nato pa moramo poskrbeti le, da jih kdo ne ukrade. Od tod svarila, da svojih 'digitalnih potrdil' oziroma zasebnega ključa ne smemo z nikomer deliti ali shranjevati na čudna mesta (druge računalnike).

Asimetrično šifriranje temelji na paru javnega in zasebnega ključa.

Prijava s ključem

Ena izmed alternativ gesel pa so ključi za dostop (passkey). Čeprav v angleščini zvenijo podobno geslom (password), nimajo z njimi nič skupnega. Ključi za dostop še najbolj podobni fizičnim ključem za odklep vrat, seveda v digitalnem svetu. Poenostavljeno si lahko predstavljamo, da vsaka storitev samo za nas izdela posebno ključavnico, ključ pa dobimo le mi. Hkrati je to ključ, ki nam ga ne morejo ukrasti, če pa kdo ukrade ključavnico, bo ponudnik preprosto namestil novo in nam poslal nov ključ.

Opišimo dogajanje še nekoliko bolj tehnično. Ko stran oziroma storitev prvikrat obiščemo in se registriramo, torej ustvarimo račun, se ustvari par zasebnega in javnega ključa. Takrat istovetnosti ni treba posebej dokazovati, ker smo po definiciji res tisti, ki se je registriral (drugo vprašanje je, ali smo vnesli resnične podatke). Podobno se zgodi, ko se prijavljamo v storitev, kjer račun že imamo. Če smo se uspešno prijavili, storitev upravičeno verjame, da ima pred seboj človeka, ki je legitimni imetnik računa. V vsakem primeru se ob prvi uporabi ključev za prijavo ustvarita oba ključa, nato pa stran shrani enega (javnega), zasebnega pa ima le uporabnik.

Upravljalniki gesel

Ker gesla vseeno ne bodo čez noč izginila, morda nikoli v celoti, velja z njimi ravnati odgovorno. Najuporabnejši pripomoček so upravljalniki gesel (password manager), ki jih namestimo na svoje naprave in si zapomnijo naša gesla. Kot uporabnik moramo poznati le eno geslo, ki mora biti res varno in nezlomljivo, s katerim odklepamo trezor v upravljalniku gesel. Ta pa lahko samodejno ustvari unikatno in varno geslo za vsako storitev, ki jo želimo uporabljati, s čimer se izognemo recikliranju gesel. Upravljalniki gesel jih shranjujejo šifrirano, zato nam ji načelno nihče ne more odtujiti, dasiravno so se posamezni – ne sicer tragični – incidenti že dogajali. Ponudnikov je več, med najbolj zaupanja vredne pa štejemo 1Password (plačljiv), Bitwarden (brezplačen), ProtonPass in KeePass. Moderni upravljalniki gesel imajo tudi možnost shranjevanja ključev.

Ob naslednji prijavi bo moral obiskovalec uporabiti zasebni ključ, a ga ne bo nikamor pošiljal oziroma predložil. Namesto tega bo uporabnik z zasebnim ključem ustvaril podpis, ki ga bo storitev z javnim ključem lahko dešifrirala in preverila, da gre res zanj. Isto logiko si lahko predstavljamo tudi takole: storitev bo z njegovim javnim ključem zašifrirala izziv in jo uporabniku posredovala, le uporabnik z zasebnim ključem pa ga bo lahko prebral in primerno odgovoril (podpisano). Kdorkoli bi prestregel komunikacijo, si z njo ne bi mogel nič pomagati, ker ne bi imel zasebnega ključa, ki nikoli ne zapusti uporabnikove naprave.

Za vsako storitev se seveda ustvari svoj par ključev. Z varnostnega vidika so ključi precej boljša rešitev od gesel, ker uporabnik ni več odvisen od varnostnih standardov pri ponudniku storitve. Četudi bi hekerji pridobili dostop do celotne zbirke, si z javnimi ključi ne bi mogli nič pomagati. Uporabnik bi preprosto nehal uporabljati zasebni ključ, ki pripada pobeglemu javnemu ključu. Četudi za vdor ne bi vedeli, hekerji s poznavanjem javnega ključa ne morejo narediti škode. Podobno velja za prestrezanje prometa in prisluškovanje. Zasebni ključ ima uporabnik in ne bo nikoli nikamor potoval. Seveda ga lahko shranimo v kakšen (digitalni) trezor ali spletno skladišče, podobno kot delujejo upravljalniki gesel, lahko celo v Googlov ali Applov račun, a to storimo z vednostjo in ustreznimi varnostnimi mehanizmi.

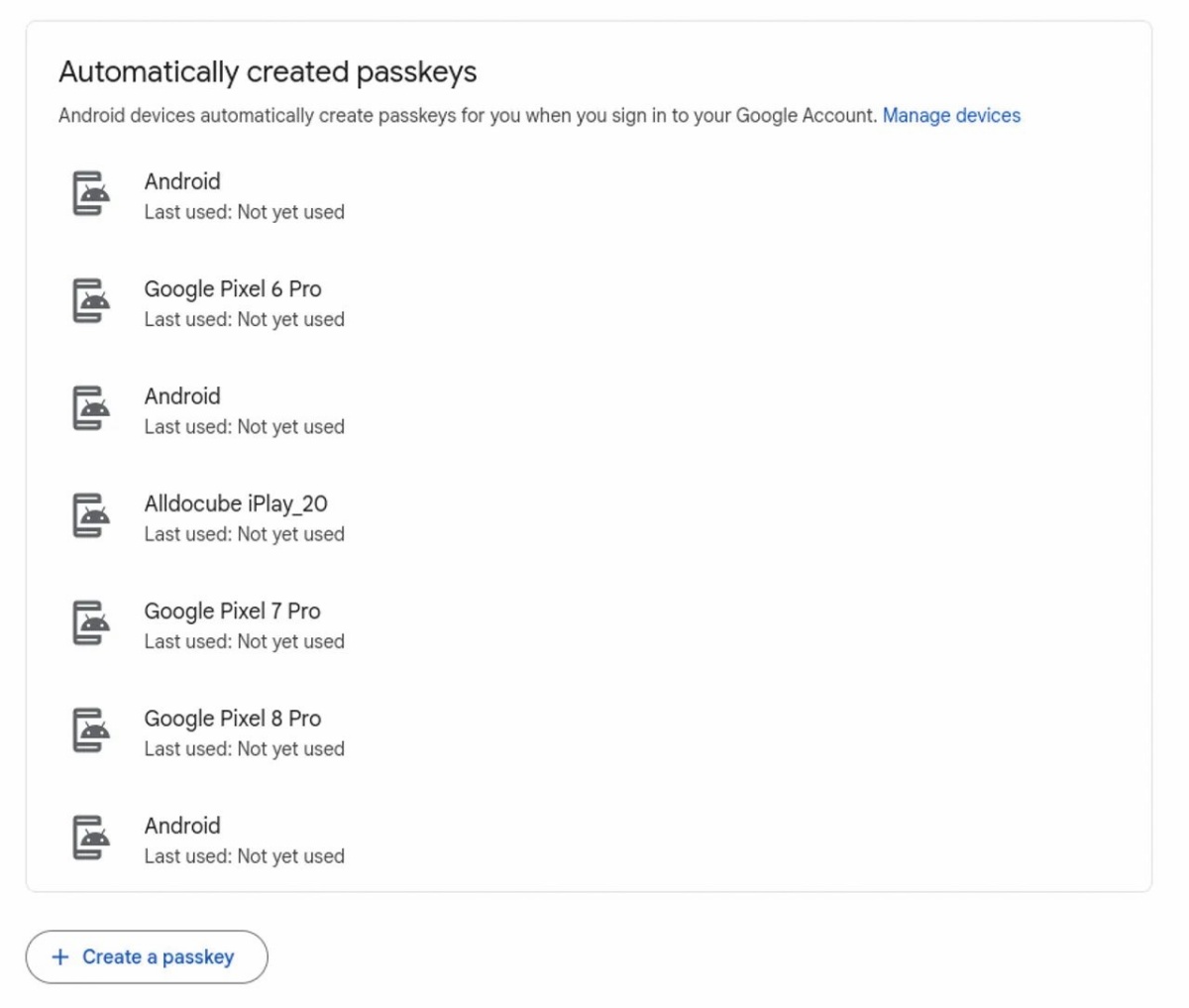

Ustvaritev para ključev je preprosta.

Na drugi strani je precej izboljšana tudi uporabniška izkušnja. Namesto vtipkavanja gesel zadostuje, da pogledamo v telefon, ga odklenemo s prstnim odtisom, PIN ali kako drugače. Resda smo s tem varnost prenesli na odklep telefona, a pomembna razlika je, da moramo telefon imeti pri sebi, predvsem pa so profili na telefonih zelo zaščiteni. Samo spomnimo se, kakšne težave je imel FBI z odklepanjem iphonov. Ob milijonskih stroških obveščevalnim službam to tudi uspe, povprečnemu hekerju pa ne bo nikoli. In heker na drugem koncu sveta našega telefona sploh nima. Tehnologija seveda ni omejena na pametne telefone, čeprav je to najpogostejši način uporabe, saj lahko ključe shranimo tudi na drugih napravah ali v oblaku. Druga skrajnost pa je shranjevanje ključev na fizični napravi, od koder ne morejo nikamor (npr. YubiKey).

Ključe lahko shranjujemo tudi na fizične ključke, kar je posebej uporabno za varovanje kriptodenarnic.

Ključi odpravljajo tudi eno ključnih nevarnosti na uporabnikovi strani: ribarjenje (phishing). Nič koliko vdorov se je že zgodilo, ko so se ljudje ujeli na limanice lažnih elektronskih sporočil ali ponarejenih spletnih strani, kamor so vpisovali svoja gesla. To je v resnici najpogostejši način za 'vdor', saj je ljudi laže pretentati kot pa poiskati ranljivosti v dobro vzdrževanem sistemu. K temu lahko dodamo še čisti socialni inženiring, denimo klice ali elektronsko pošto, ki od prejemnikov zahtevajo posredovanje enkratnih kod za dostop (one-time password), in pa napade z zamenjavo kartic SIM (SIM swapping) oziroma prestrezanje esemesov.

Ključi SSH

Ključi za dostop (passkey) so podobni ključem SSH, ki jih poznamo že desetletja za varen dostop do omrežij prek zaščitenih povezav. Medtem ko je logika enaka, je ključna razlika v upravljanju ključev in namenu.

Pare ključev SSH običajno generira uporabnik, nato pa mora javni ključ sam posredovati oziroma shraniti na strežnik, s katerim se želi povezovati. Zasebni ključ pusti na svojem računalniku (na primer v mapi .ssh), kjer lahko z njim počne, kar želi. Do njega ima lahko dostop vsak program (odvisno od privilegijev), lahko ga shrani kam drugam, prekopira na drugi nosilec ipd. Za uporabo pri najširših množicah tak način ni primeren, zato FIDO2 predpisuje bolj omejujoč način uporabe ključev, vključno s hranjenjem v varnih enklavah.

Predvsem pa je tehnologija SSH namenjena vzpostavitvi varnega kanala za komunikacijo in prenos podatkov. Ključi za dostop pa so namenjeni zgolj preverjanju istovetnosti, medtem ko je varna uporaba storitve oziroma komunikacije rešena drugače – verjetno prek povezave SSL/TLS, ki spet uporablja svoje ključe.

Vse te poskuse ključi zatrejo v kali. Ker uporabnik nikamor ne vpisuje svojega gesla, saj gesla sploh nima, mu ga ni mogoče ukrasti. Preverjanje istovetnosti strežnika opravi kar odjemalec sam, zato z lažno stranjo (ki ima drugačno domeno) ne bo komuniciral. Četudi bi, si z enkratnim podpisom ne bi mogla pomagati, medtem ko zasebnega ključa uporabnikova naprava prevarantom ne bi izdala, ker ga ne izda nikomur (niti legitimnim stranem). Ribarjenje – razen morda v res ekstremnih primerih, ko bi napadalci popolnoma prevzeli nadzor nad našo napravo, kar pa je že domena obveščevalnih služb – je z uporabo ključev tehnično nemogoče. Seveda pa ključi ne varujejo pred vdorom neposredno v infrastrukturo ponudnika in pridobitvijo podatkov o strankah (le gesel nam ne bodo mogli ukrasti), kar pa je katastrofični scenarij, na katerega uporabnik nima vpliva.

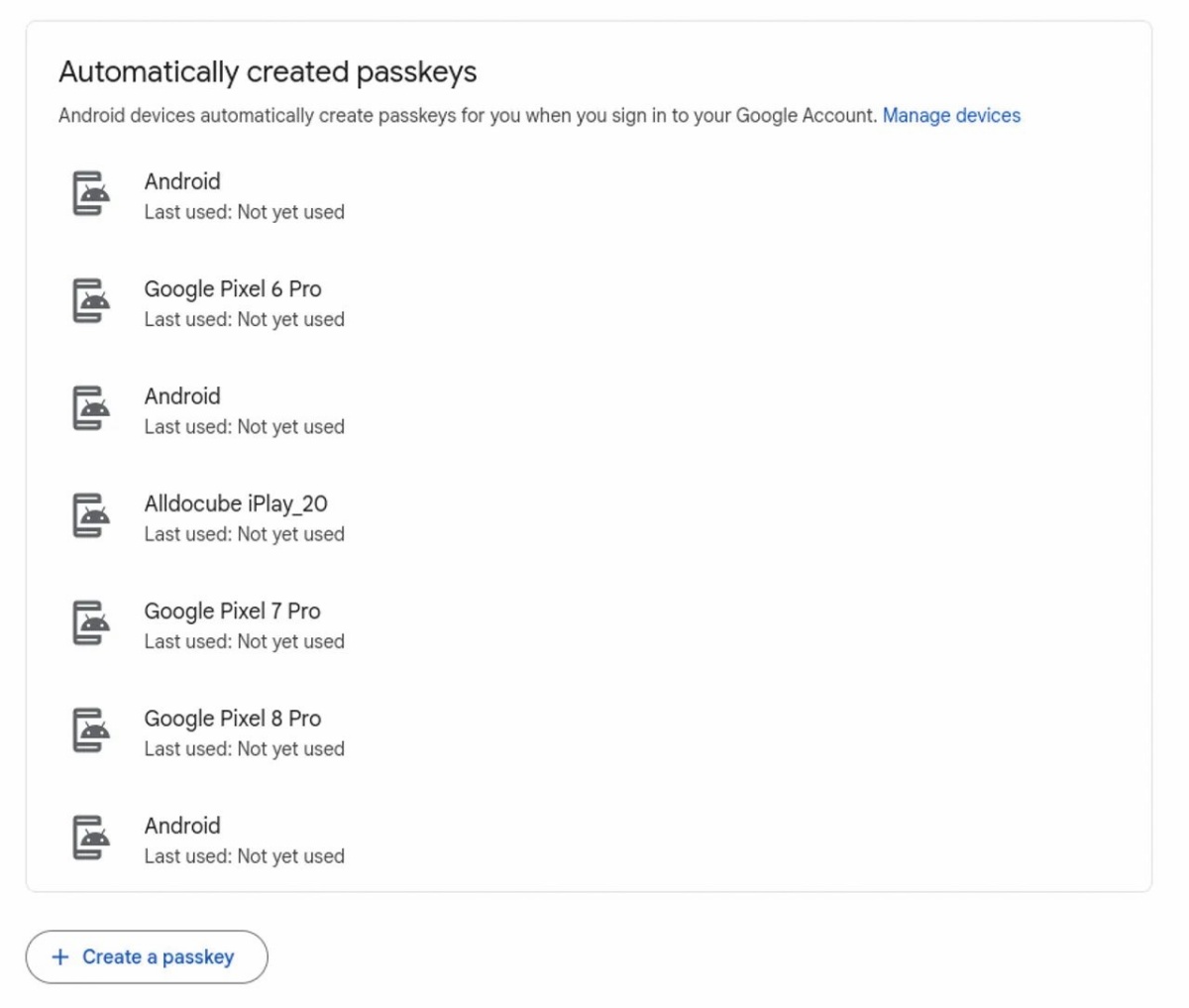

Za isto storitev lahko ustvarimo več ključev, vsakega za svojo napravo, s katere se prijavljamo.

Kdo jih uporablja

Google je pred dvema letoma zapisal, da smo priče začetku konca gesel. Maja 2023 so za širše ljudske množice podprli ključe pri dostopu do računov na Googlu na vseh platformah. Nikogar niso silili, temveč so jih ponudili kot dodatno možnost poleg gesel in dvostopenjske avtentikacije. Apple je bil še zgodnejši pionir, saj je ključe za dostop do naprav z iOS 16 začel podpirati že leta 2021 (s svojim iCloud Keychain). Microsoft je ključe FIDO podprl že leta 2018, od leta 2021 pa omogoča prijavo v svoje račune brez gesel, torej samo s ključi.

Danes ta način prijave podpira že ogromno storitev in spletnih strani, denimo amazon.com, whatsapp.com, google.com, coinbase.com in številne druge. V Sloveniji ta način podpira Rekono (tudi prek iPhone Passkey ali Android Passkey), posredno pa torej vsi, ki sprejemajo Rekono kot dokazovanje istovetnosti, torej tudi eUprava. Ključe lahko uporabimo tudi pri številnih drugih slovenskih storitvah, denimo oblačna shramba Koofr.si jih podpira.

V veliki večini primerov je prijava s ključi ena izmed možnosti, običajna gesla (po možnosti varovana z dvostopenjskim preverjanjem) pa ostajajo. Microsoft pa ponuja račune, ki sploh nimajo gesel (passwordless accounts). V njih se z geslom ne moremo prijaviti, temveč zgolj z aplikacijo Microsoft Authenticator, Outlook for Android, Windows Hello, s fizičnimi ključi in (na žalost) prek esemesa.

Pod pokrovom

Preverjanje istovetnosti s ključi vključuje tri elemente: posrednika (RP – relaying party), napravo za zagotavljanje istovetnosti (authenticator) in odjemalca (client).

Ko uporabnik obišče stran, na katero se želi prijaviti, mora ta seveda podpirati FIDO2. Uporabnik na njej prvikrat ustvari zahtevek za registracijo prek WebAuthn API. Uporabnikova naprava (authenticator) ustvari par ključev in javnega deli s posrednikom. Zasebnega varno shrani in zavaruje pred nepooblaščenim dostopom, denimo z biometričnim preverjanjem, s PIN, z vzorcem ipd. Z zasebnim ključem podpiše izziv, ki mu ga je posredoval posrednik, in ga vrne. Posrednik v zbirko shrani javni ključ skupaj s podatki o računu, ki mu pripada.

Izgubil sem napravo s ključi!

Scenarijev je več, segajo pa od neopazne malenkosti do srednje hudega glavobola, a trajnih posledic ne bo. Če imamo ključe shranjene v oblaku, Googlovem, Applovem ali tudi katerem drugem (npr. 1Password), izgube naprave sploh ne bomo opazili. Takoj ko jo bomo zamenjali in se prijavili v oblak, se bodo ključi sinhronizirali vanjo.

Če kopij ključev nimamo več, je situacija enaka, kot če bi izgubili dostop do neke storitve, kjer bi pozabili geslo. Seveda pa veliko storitev ob uporabi ključev ne deaktivira prijave z geslom, zato se lahko v takem primeru preprosto prijavimo z geslom in ustvarimo nov par ključev. Če to ni mogoče, moramo obnoviti dostop kot pri pozabljenem geslu, večina storitev pa je vezana na elektronski naslov. Prav zato je zelo pomembno, da imamo dobro varovan dostop do njega – in ponavadi za Gmail in Applove račune to kar drži. To je tudi točka ranljivosti, saj nam nič ne pomagajo ključi in večstopenjska avtentikacija na straneh, če lahko geslo ponastavimo prek slabo zaščitenega elektronskega naslova ali pa celo esemesa.

Nevarnosti, da bi nam tat pametnega telefona odtujil zasebne ključe, ni. Ključi so shranjeni v varnem delu telefona (Trusted Platform Module ali Secure Enclave), do katerega ni mogoče dostopiti brez odklepa telefona. To je najvarnejši del telefona, napadalci pa ga ne morejo razbiti. Vse skupaj seveda bolj malo pomaga, če smo za PIN izbrali 1234.

Kasneje se želi uporabnik prijaviti. Ko storitev zaprosi za prijavo, mu ta pošlje izziv. Uporabnikova naprava poseže po zasebnem ključu, ki ustreza storitvi, a šele ko uporabnik napravi potrdi svojo istovetnost (prepoznavanje obraza, PIN itd.). Naprava nato podpiše izziv in ga vrne posredniku. Ta preveri, ali je podpis veljaven (ker ima uporabnikov javni ključ), in odobri dostop.

Izziv je vsakokrat drugačna naključna vrednost, ki ima omejeno življenjsko dobo, denimo eno minuto, in jo storitev pošlje uporabniku. Ta jo mora uspešno podpisati s svojim zasebnim ključem. Ker se izziv vsakokrat spremeni, tudi prestreženi podpis napadalcem naslednjič ne bo nič koristil.

Čudežnih rešitev ni

Kljub številnim prednostim ključi za dostop niso panaceja. Ob neprimerni izvedbi lahko povzročijo veliko preglavic. Če imamo ključe na svoji napravi, moramo poskrbeti za njeno zaščito. Predstavlja ozko grlo oziroma mesto, kjer gre lahko vse narobe (single point of failure). Po drugi strani uporaba ključev ne pomeni, da lahko pozabimo na vse varnostne ukrepe in se vedemo brezbrižno. Če smo ključe shranili v spletno shrambo ali pa Googlov oziroma Applov profil, mora biti dostop do tega primerno zavarovan.

Ključi šele v zadnjih mesecih postajajo dovolj zrela tehnologija, da jo lahko priporočimo množicam. Še vedno pa ni mogoče izvoziti ključev iz Googlove shrambe v Applovo ali obratno, kar močno omejuje njihovo uporabnost. Google je šele septembra lani nadgradil svoj Password Manager, ki odslej omogoča sinhronizacijo ključev tudi med platformami, torej v Chromu na Windows, macOS in Androidu. To ni tako samoumevno, saj je še lani Chrome na iOS ključe shranjeval v Applov iCloud Keychain, zato jih v Androidu sploh nismo mogli uporabiti.

Prednosti in slabosti ključev za dostop

+ Ni si treba zapomniti gesel.

+ Ribarski napadi niso mogoči.

+ Vdor k ponudniku storitve ne more povzročiti škode.

+ Enostavnejša prijava.

– Shranjeni so na napravi, izguba povzroči težave.

– Niso univerzalno podprti.

– Neobstoječa sinhronizacija med platformami.

– Potrebujemo pametno napravo.

A še vedno smo omejeni na Googlov Password Manager, medtem ko samodejni izvoz ključev v Apple iCloud Keychain ali k drugi konkurenci (Bitwarden, 1Password itd.) ni mogoč. Enake omejitve ima Apple, ki takisto ne omogoča avtomatiziranega prenosa ključev. Bitwarden omogoča izvoz ključev v formatu JSON, a jih ne moremo preprosto uvoziti h konkurenci. Pri uporabi ključev smo torej v veliki meri še vedno omejeni na napravo ali pa vsaj platformo, na kateri smo jih ustvarili. To je bistvena pomanjkljivost, za zdaj pa se moramo zadovoljiti s sinhronizacijo med napravami v istem ekosistemu (denimo Googlovem). Pred letom ali dvema ni bilo samoumevno niti to.

FIDO intenzivno odpravlja to pomanjkljivost, kar je tudi pravi način, saj bi bilo ločeno packanje posameznih ponudnikov v nasprotju z idejo prenosljivosti in standardizacije. Lani oktobra je FIDO objavil osnutka specifikacij Credential Exchange Protocol (CXP) in Credential Exchange Format (CXF), ki bosta omogočila varno prenosljivost ključev. Končne različice še ni.

Kaj storiti

Odgovor na to vprašanje je težji, kot se zdi. Ključi prinašajo številne prednosti pred gesli, a tehnologija ta hip še ni dozorela, dasiravno ji ne manjka dosti. Ker pa ključi v bližnji prihodnosti ne bodo v celoti nadomestili gesel, bi bilo neodgovorno v celoti zapostaviti varnost, kot govorimo o njih.

S težkim srcem zato zapišemo, da ni nič narobe, če začnemo uporabljati ključe, a za širšo rabo bo treba malce počakati. Namesto tega bi svetovali ureditev higiene gesel, kamor sodijo namestitev dobrega upravljalnika gesel, zamenjava podvojenih (recikliranih) ali kar vseh šibkih gesel ter splošna previdnost. Ključi pa bodo letos ali prihodnje leto naredili še tisti zadnji potrebni korak. Ne pozabimo: uporaba gesel je lahko varna, a je to za povprečna uporabnika skoraj nemogoč problem. Varna uporaba ključev bo bistveno enostavnejša.