Minili so časi, ko je bil glavni način širjenja informacij tisk, forenzična analiza papirja, črnil in pisav pa način za iskanje vira. Danes je velika večina informacij v elektronski obliki, kakršna je tudi komunikacija, ki za seboj pušča ogromno sledi. A vendarle obstajajo tehnične metode, ki žvižgačem omogočajo anonimnost in varnost. Ena izmed najbolje domišljenih in razširjenih je SecureDrop.

Ko sta junija 2013 britanski The Guardian in ameriški The Washington Post začela objavljati dokumente, ki jih je iz Agencije za nacionalno varnost (NSA) skopiral Edward Snowden, je bilo njegovo razkritje le še vprašanje časa. Med pridobivanjem dokumentov je za seboj pustil preveč sledi, da bi lahko prepričljivo zanikal žvižgaštvo. Dokumente je prekopiral na ključek USB, ki ga je potem izročil novinarjem. Z njimi se je v živo sestal v Hongkongu, kamor je priletel, ko so mu v službi odobrili daljšo odsotnost za domnevno zdravljenje epilepsije. Snowden je novinarjem podatke izročil na ključku USB in njegovo delo je bilo opravljeno. Hkrati je od vsega začetka vedel, da se v ZDA bržčas ne bo mogel nikoli več vrniti. Danes biva v Rusiji.

Kako varno žvižgati

Zavedati se je treba, da SecureDrop ni čarobna paličica, ki bi žvižgače zavarovala pred vsemi načini izsleditve. Če dokumente pošiljajo z okuženih računalnikov, po nezaščitenih internetnih povezavah ali z javnih mest, se lahko sami razkrijejo, četudi bi prejemnik podatke prevzel na varen način.

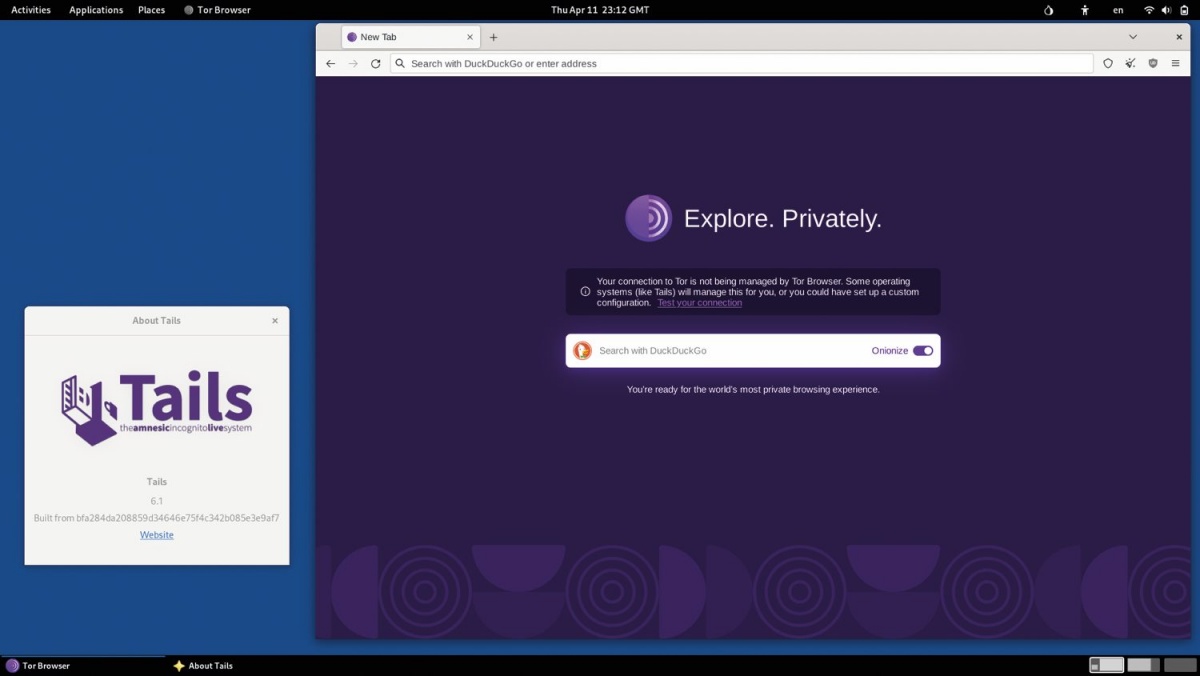

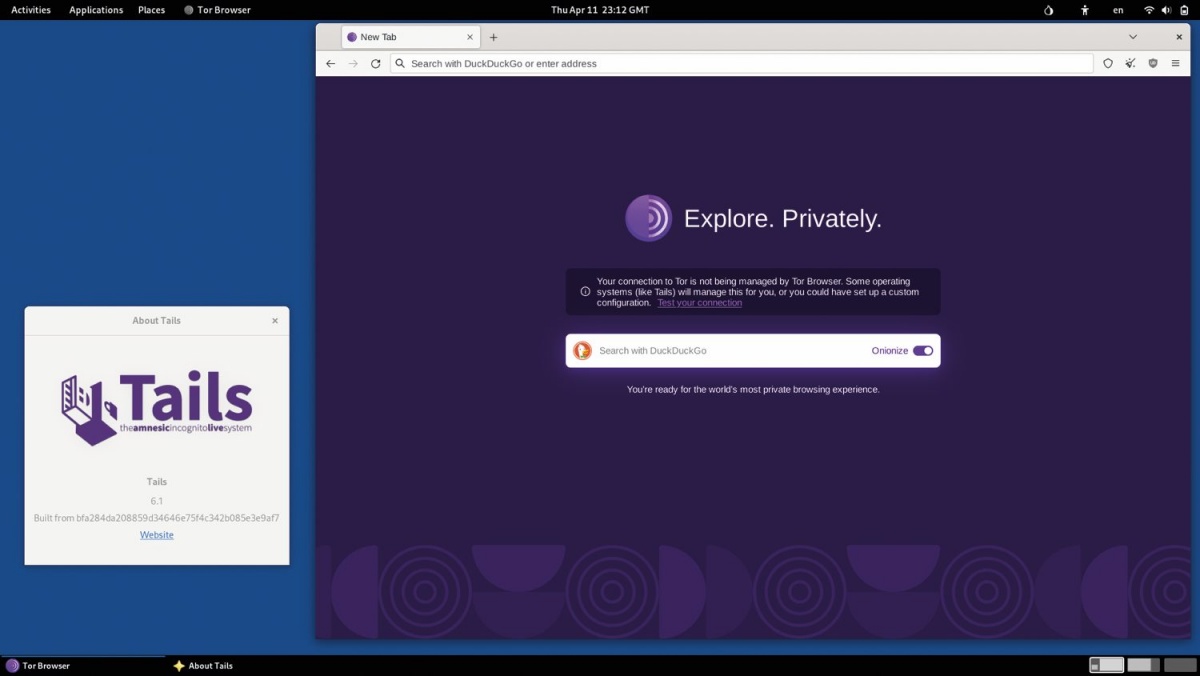

Predpogoj za kakršnokoli varnost je računalnik brez nesnage. Najvarneje ga je zagnati s ključkom ali z zgoščenko, ki ima varni operacijski sistem Tails. To je distribucija Linuxa, osnovana na Debianu, ki se izvaja neposredno z medija in na lokalnem računalniku ne pušča nobenih sledi. Načelno smo s tem zaščiteni, četudi bi imel računalnik kakšen virus, a pri zelo trdovratni nesnagi (ki na primer tiči v firmwaru), niti to ni stoodstotno.

V Tailsu je brskalnik Tor, ki uporablja istoimensko omrežje za anonimno brskanje po spletu. Četudi ne uporabljamo Tailsa, moramo za dostop do strežnikov SecureDropa uporabiti Tor, ker so dosegljivi le s tega omrežja.

Snowden je sprva delal za Dell, kasneje pa za pogodbenega partnerja pri NSA Booz Allen Hamilton. Delal je na Havajih, v drugem časovnem pasu daleč od oči uprave, hkrati pa je imel kot sistemski administrator z visoko stopnjo varnostnega dovoljenja v zastarelem in neprimerno nadzorovanem sistemu dostop do skoraj vseh dokumentov. Zaradi narave dela ga nihče ni spraševal, zakaj in kam kopira podatke, prav tako je bil eden redkih, ki je smel uporabljati ključke USB za prenašanje podatkov med izoliranimi (air gapped) sistemi. A vendarle – ko so začeli iskati, je bilo hitro kristalno jasno, kdo je žvižgač. Edward Snowden se je že junija 2013 kmalu tudi sam razkril v The Guardianu.

A niso vsi žvižgači pripravljeni tvegati vsega in se javno izpostaviti. Nekateri bi želeli zgolj razkriti dokumente, pri tem pa ostati anonimni. Današnje tehnične zmožnosti omogočajo tudi to – na kateremkoli koncu sveta.

Aaron Swartz

Danes že pokojni Aaron Swartz je zaslovel, ko so ga ZDA sodno preganjale zaradi sistematičnega prenosa zaklenjenih znanstvenih člankov iz zbirke JSTOR, ko se je na univerzi MIT prek računalnika povezal z omrežjem. To je leta 2010 počel v strežniški sobi, ki ni bila zaklenjena, zato je lahko svoj prenosni računalnik priključil neposredno na usmerjevalnik in začel prenašati stotine člankov na minuto.

Da so ga odkrili, so v sobo postavili kamero in v naslednjih dneh so ga identificirali. JSTOR ga je zaradi množične kršitve avtorskih pravic civilno tožil in se leta 2011 poravnal. A proti njemu so stekli tudi kazenski postopki, saj so ga obtožili vloma, velike tatvine in vdora v računalniški sistem. Kasneje so obtožnico še bistveno razširili na 13 točk, a obsodbe ni dočakal, ker je januarja 2013 naredil samomor.

Širši javnosti manj znano pa je njegovo obsežno delovanje na področju aktivizma. Eden njegovih najpomembnejših izdelkov se je imenoval DeadDrop. V letih 2011–2012 ga je razvijal s Kevinom Poulsenom in z Jamesom Dolanom (ta je umrl leta 2017, neuradno takisto zaradi samomora), prve javne različice sredi leta 2013 s tedaj že novim imenom Strongbox pa ni več dočakal. Danes se orodje imenuje SecureDrop – za njegov razvoj skrbi dober ducat zaposlenih v Fundaciji za svobodo tiska (Freedom of the Press Foundation) – in omogoča varno žvižganje prek interneta.

SecureDrop

Fundacija je razvoj Strongboxa prevzela oktobra 2013 in ga preimenovala v SecureDrop. Razvoj sta sprva vodila James Dolan in Garrett Robinson. Kot poudarjajo v Fundaciji, SecureDrop ni ponovno izumljal tople vode, temveč so želeli v eni aplikaciji združiti več uveljavljenih orodij, nato pa ga kot enostavni paket za uporabo ponuditi novinarjem in žvižgačem. Več orodij pomeni, da so del SecureDropa brskalnik za varno omrežje Tor, šifriranje GnuPG, strežniki Ubuntu, varni operacijski sistem za odjemalce Tails in podobno. Da je žvižganje varno, je treba uporabiti čim več teh orodij in ukrepov. Ali povedano drugače: dobre prakse morata spoštovati tako postavljavec infrastrukture (novinarska hiša) kakor žvižgač, o čemer pišemo v okviru. Le tako namreč lahko zagotovimo, da vir ne razkrije ničesar o sebi, zato niti sodna odredba prejemnika dokumentov ne more prisiliti v razkritje, ker informacij o viru nima.

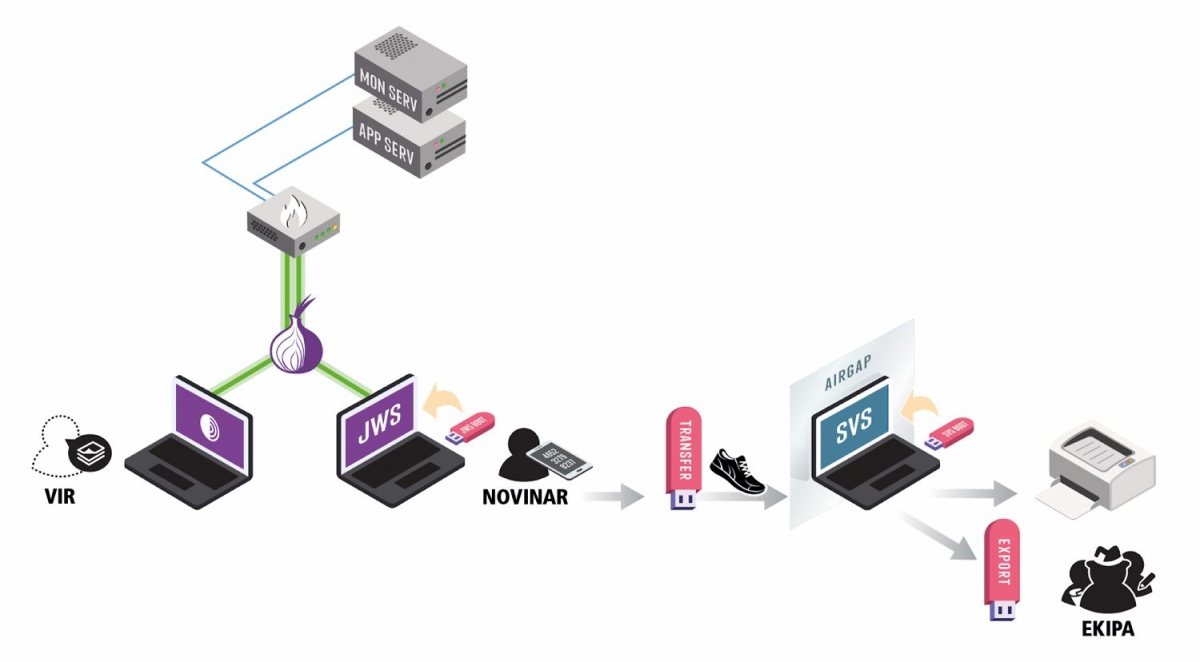

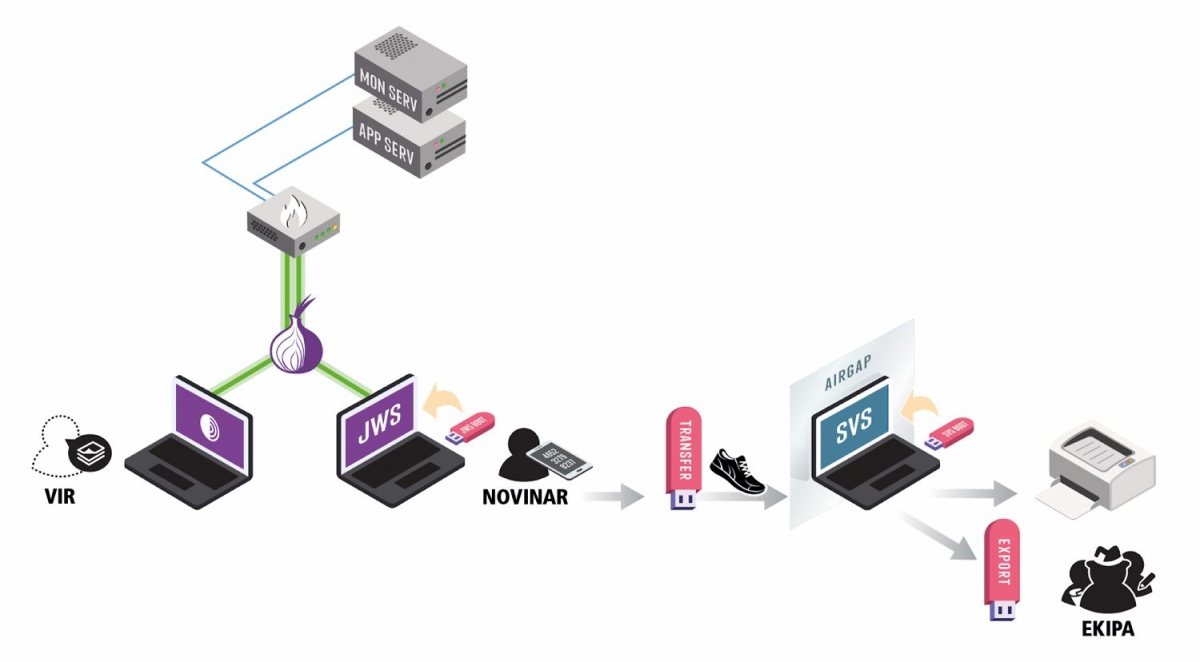

Osnovna premisa platforme SecureDrop je enostavna. Vir se z internetom poveže prek brskalnika Tor, s čimer vstopi v istoimensko »čebulno« omrežje, ki načelno ne omogoča izsleditve. V odlagališče SecureDrop, ki ga je postavila novinarska hiša, preda dokumente in sporočilo. Novinar se z delovne postaje (Workstation), katere operacijski sistem teče neposredno s ključka USB, poveže s SecureDropom. Sname prejete dokumente in jih fizično prestavi (z USB-ključkom) na drug računalnik, ki je povezan (air gapped). Na tem računalniku (Viewing Station) si dokument ogleda, obdela, ga uredi itd.

Struktura platforme SecureDrop.

SecureDrop ima na svojem spletišču podrobna navodila za vse akterje, kako ga namestijo in uporabljajo (docs.securedrop.org), zato jih na tem mestu nima smisla opisovati. Poglejmo pa osnovni koncept delovanja in postopek uporabe. SecureDrop je sestavljen iz petih območij: vir (žvižgač, dokumenti, njegov računalnik), strežniško območje (strežnik za odlaganje dokumentov in nadzorni strežnik), novinarjevo območje (novinar, njegov računalnik, generator enkratnih gesel za dostop), administratorjevo območje (administrator, njegov računalnik, generator enkratnih gesel za dostop), izolirano območje (računalnik za ogled dokumentov).

Akterji in predpostavke

Varnost sistemov temelji tako na dizajnu kakor izvedbi. Z vidika dizajna je pri SecureDropu pomembno poznati akterje in predpostavke o njihovem ravnanju in motivih ter tako imenovane nasprotnike (adversaries). Akterji so vir (žvižgač), prejemnik (novinar) in administrator (postavljavec infrastrukture). Nasprotniki pa so vsi, ki bi lahko prestregli sporočilo: organi pregona, korporacije, ponudnik dostopa do interneta, heker in napaka uporabnika – nasprotnik je generični termin, ne nujno zlikovec s sončnimi očali in črnim klobukom.

Pri postavljanju in uporabi SecureDropa je treba sprejeti predpostavke o ravnanju udeležencev. Aktualne implementacije predpostavljajo, da vir želi ostati anonimen (sicer je vse skupaj nekoliko nesmiselno), da ne bo razkrival (prijavnih) podatkov tretjim osebam, da uporablja varno strojno in programsko opremo (Tails, Tor) in da uporablja pristno stran SecureDropa. O novinarju in administratorju pa predpostavljamo, da ravnata v dobri veri, da imata varno strojno in programsko opremo ter da je SecureDrop ustrezno nameščen. Varnost SecuraDropa temelji še na številnih drugih predpostavkah, denimo, da je računalnik za ogled materiala nepovezan s spletom, da je RSA varen protokol, da število uporabnikov Tailsa dnevno niha in še marsikaj.

Skupaj s številnimi drugimi razmisleki govorimo o modelu groženj (Threat Model), ki je nujna analiza delovanja vsakega sistema in ni trivialen. Vključuje še številne druge izpeljave, ključna pa je analiza, kakšne posledica ima lahko napad na katerikoli člen v verigi. Sistem mora biti zasnovan tako, da so te omejene.

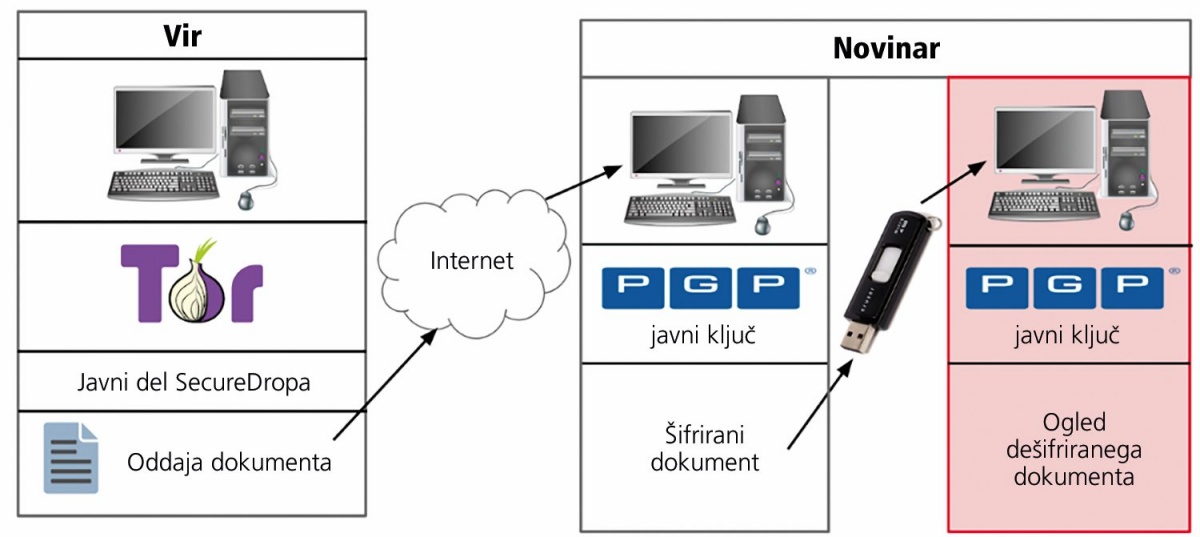

Komunikacija med sistemi, ki pripadajo različnim območjem, poteka bodisi prek omrežja Tor bodisi s prenašanjem novih, čistih ključkov USB. Na ta način ni mogoče prepoznati naslovov sodelujočih sistemov. Strežniško območje mora imeti dva fizično ločena strežnika, izmed katerih je eden dostopen prek omrežja Tor (komunikacijo sprejema prek Tor Hidden Servicea). Ta prejete podatke šifrira z GPG (GNU Privacy Guard), ki je izvedba OpenPGP. Na strežniku je le javni ključ, ki omogoča šifriranje, ne pa tudi dešifriranja.

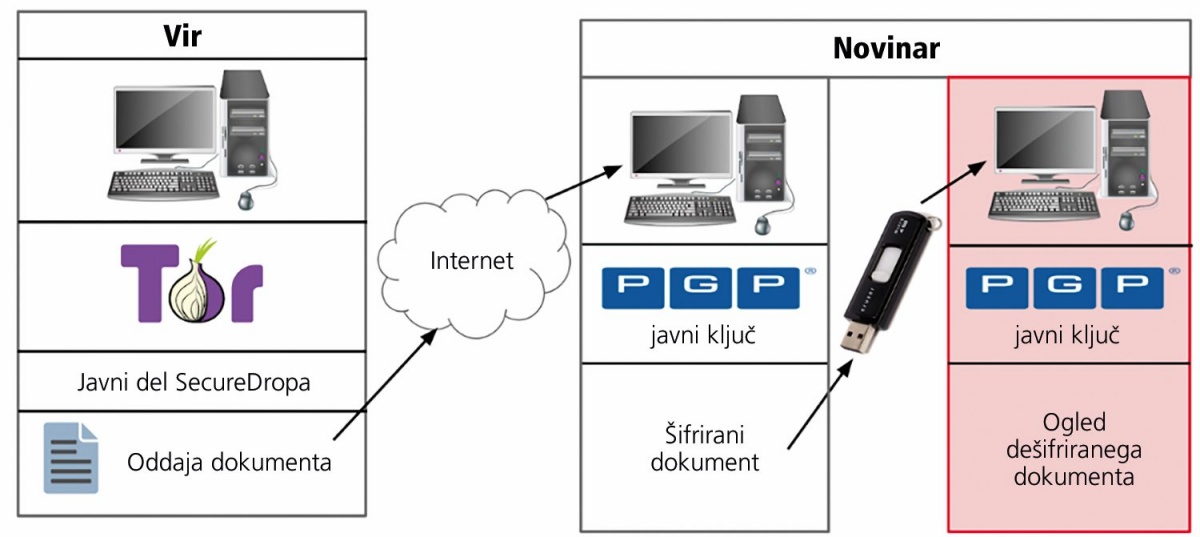

Novinar se nato na strežnik poveže prek Tora in sname šifrirane dokumente, ki jih shrani na ključek USB. Ogleda si jih lahko šele na izoliranem sistemu (Viewing Station), ki je nepovezan. Ta se ob vsakem zagonu popolnoma ponastavi, torej pobriše na začetno čisto stanje. Zasebni ključ za odklep je na drugem ključku USB (ali drugem zunanjem mediju), zato za prebiranje podatkov potrebujemo oba (s šifrirani dokumenti in ključem).

Shema prenašanja dokumentov v SecureDropu. Slika: Andrés Náter, Eric Santana, Patrick Wahl. An End-to-End Encryption Scheme for SecureDrop 2018.

Varnost

Avtorji SecureDropa se po najboljših močeh trudijo, da je aplikacija varna za uporabo. To vključuje upoštevanje najboljših znanih praks s področja varnosti in anonimnosti, uporabo odprtokodne programske opreme in redne revizijske preglede kode (audit). Prvega sta Univerza v Washingtonu in znani varnostni strokovnjak Bruce Schneier izvedla spomladi 2013, aktualnega pa leta 2024 podjetje 7ASecurity. Z neodvisnimi pregledi, ki jih vedno izvaja nepovezano podjetje, poskušajo razvijalci zagotoviti varnost in zaupanje.

Zaradi visoke stopnje varnosti ima SecureDrop številne uporabnike med največjimi novinarskimi hišami. Prvi je bil The New Yorker, ko se je orodje imenovalo še StrongBox, danes pa so med njimi tudi velikani The Wall Street Journal, The New York Times, CBC, ABC in drugi. Med slovenskimi mediji je vzorno infrastrukturo postavil Oštro (zvizgac.si).

Zakaj

Čeprav je SecureDrop na voljo od leta 2013, je svojo nalogo prvikrat odigral šele leta 2015, ko je The Intercept objavil zgodbo o prisluškovanju zapornikom. Eno izmed podjetij, ki je nudilo telefonske storitve v ameriških zaporih, je prisluškovalo pogovorom zapornikov, tudi ko so govorili s svojimi odvetniki. Šlo je za vsaj 70 milijonov posnetkov pogovorov v vsaj 37 zveznih državah. Časnik je informacije o dogajanju pridobil iz dokumentacije, ki jo je žvižgač odložil na njegov SecureDrop.

Bralci se bodo spomnili vdorov v Sony Pictures, Ashley Madison in podobne, kjer je v javnost odteklo mnogo podatkov. Tu ni šlo za žvižgaštvo, temveč vdore v podatkovne zbirke in javno priobčitev vseh zbranih dokumentov. Namen ni bil plemenit, temveč koristoljubno izsiljevanje. To zgodbo omenjamo, ker so napadalci te podatke delili precej drugače, lahko bi rekli precej manj varno kot prek SecureDropa, pa jih vseeno niso nikoli identificirali. Skupina, ki je vdrla v PlayStation Network leta 2014, je z javnostjo komunicirala kar na platformi Pastebin. Po številnih vdorih se podatki znajdejo na temnem internetu, včasih pa so dostopni celo prek torrenta.

Prav zato se lahko vprašamo, ali SecureDrop zares potrebujemo. Odgovor je pritrdilen. SecureDrop ni namenjen varnemu (ali sploh kakršnemukoli) javnemu razširjanju dokumentov, temveč anonimni komunikaciji s kvalificiranim naslovnikom, ki je v tem primeru novinar. SecureDrop temelji na predpostavki, da obstaja klasično preiskovalno novinarstvo in da ti novinarji potrebujejo nekatere dokumente od virov. Kdor pa želi nekaj zgolj priobčiti na spletu za čim več oči, mora uporabiti druga orodja, ki presegajo okvire tega članka.

Zakaj je SecureDrop varen

To je pogumna trditev, a SecureDrop je po trenutnem poznavanju arhitekture najboljši približek varnosti, ki ga je moč doseči. Razlogov je več:

- v izmenjavi ne sodelujejo tretje stranke, ki bi jih bilo moč s sodno odredbo prisiliti v razkritje podatkov;

- prometni podatki (metapodatki) in dnevniške datoteke (logs) se ustvarjajo v najmanjši mogoči meri;

- podatki so v prenosu šifrirani, ključ pa je na računalniku, ki ni povezan v internet;

- uporabljena programska oprema je odprtokodna.

Sklenemo lahko z razmislekom, ali je mogoče SecureDrop – ki je osnovan z mislijo na tehnično nezlomljivost – uničiti pravno. SecureDrop uporablja močno šifriranje, ki bi ga katera od držav lahko prepovedala, a je v praksi to zelo težko izvajati. Prav tako bi lahko prepovedala uporabo kateregakoli drugega dela te infrastrukture. SecureDrop je orodje, ki ne pozna meja, zato lahko pričakujemo, da bo nekje na svetu vedno obstajal svobodni medij, ki bo mogel imeti vzpostavljeno sprejemno infrastrukturo SecureDrop. Na strani žvižgačev pa je to vprašanje nesmiselno, ker SecureDrop uporabljajo ravno zato, ker se ne želijo razkriti – in obvezni del tega je tudi nerazkrivanje same uporabe SecureDropa. Takoj ko bi bilo mogoče pokazati, da je nekdo uporabil SecureDrop, platforma izgubi smisel, pa četudi ne bi bila znana vsebina žvižgov. Da, to je moč prometnih informacij oziroma metapodatkov.

Povsem drugo vprašanje pa je, kako zagotoviti odmev žvižgov. V modernem svetu kakofonije informacij in dezinformacij je težko biti slišan. SecureDrop je nastal v glavah idealistov, ki so zaupali v resnico in predpostavljali, da bo javnost imela iskreni interes slišati žvižge in ukrepati. Današnje dogajanje kaže, da to ni samoumevno.

Tails omogoča uporabo kateregakoli računalnika brez sledi in varno anonimno brskanje po spletu.

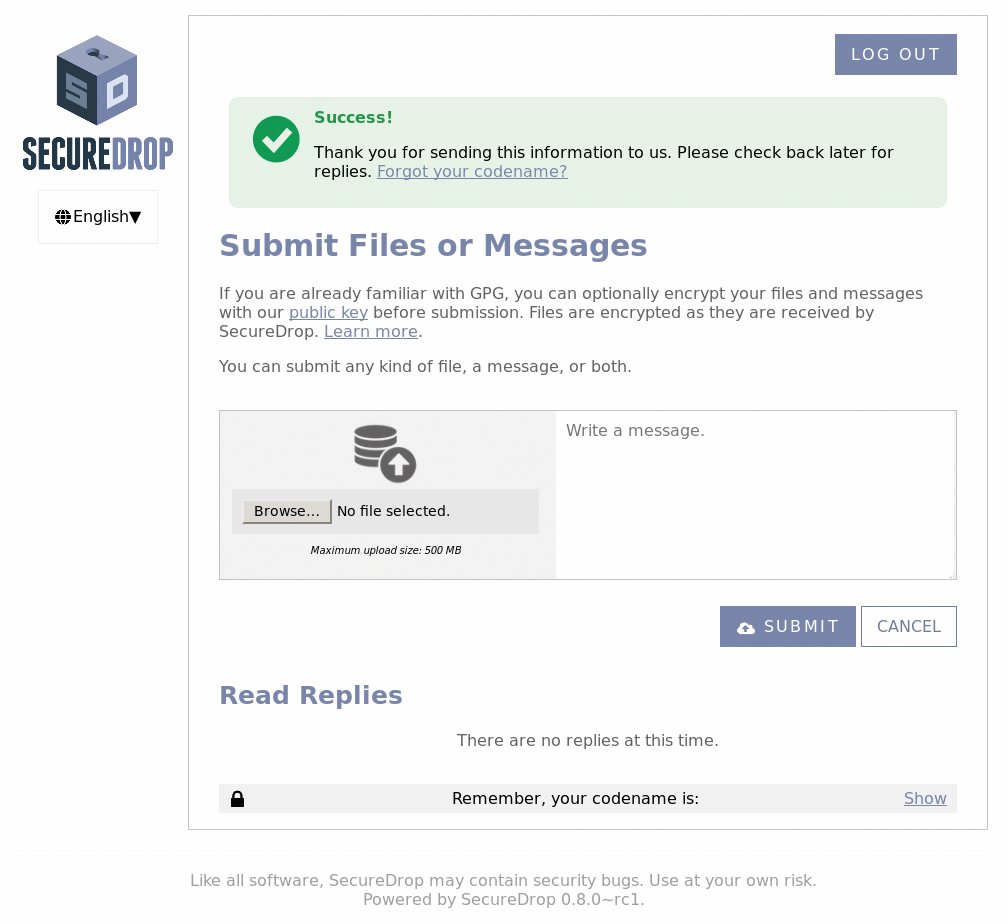

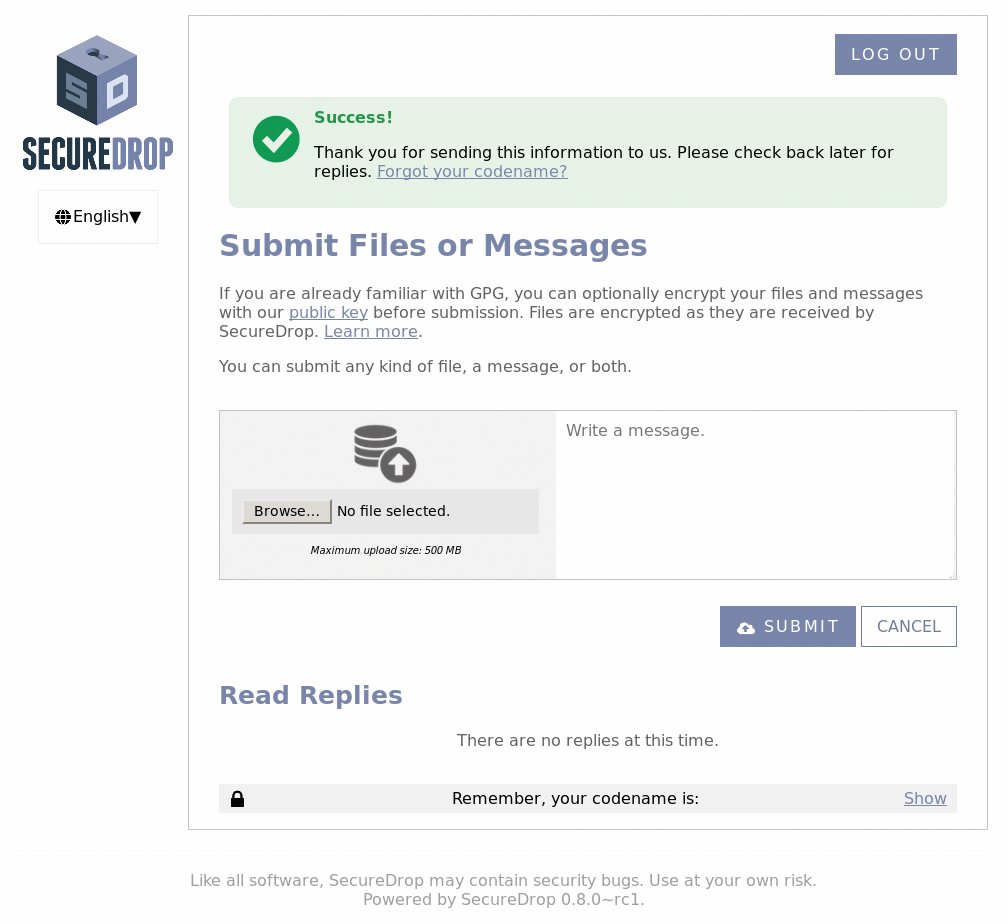

V brskalniku Tor potem odpremo naslov na domeni .onion, kjer je postavljeno odlagališče za SecureDrop. Vsak prejemnik, na primer vsak medij, ima svoje in med seboj ne komunicirajo. Vsi sistemi so povsem ločeni. Na odlagališču bomo videli okno za vnos sporočil in prilaganje dokumentov, s katerim pošljemo svoj žvižg v svet. Če smo si zapomnili enkratno geselsko frazo (sestavljeno iz več besed), bomo lahko kasneje preverili, ali smo dobili kakšen odgovor. Priporočljivo je, da odgovor, če ga prejmemo, izbrišemo, s čimer tudi ob morebitni predaji gesla ne bomo pustili nobenih sledi in z njim ne bo moč videti ničesar. Več podrobnosti lahko preberemo na slovenski strani zvizgac.si, ki je namenjena prav žvižgačem.

Varen prenos dokumentov pa ni edini aspekt žvižganja, kjer se lahko žvižgač ujame. Poskrbeti mora, da dokumenti niso označeni z identifikacijskimi podatki, ki bi ga lahko razkrili. Prav tako je pomembno, kje je dokumente dobil in ali je samo dejstvo odtekanja podatkov mogoče povezati s konkretnim žvižgačem. Žvižgači se ponavadi ne bojijo sodišča in visokega dokaznega standarda, temveč že suma, da so bili to oni. Ta del je odvisen od vsakega primera posebej in nima enotne tehnološke rešitve.

V razmislek: navodila za res varno žvižganje napotujejo tudi na premislek, kje in kako sneti Tails ali brskalnik Tor, da ne bi bilo to sumljivo. Če ga v širši skupnosti nihče ne uporablja, je že to dejstvo lahko za vir obremenilno.

Primer okna za oddajo dokumentov in sporočila prek SecureDropa. Slika: Oštro.si