Kaj morate vedeti o obveščanju o grožnjah (threat intelligence)

Obveščanje o grožnjah je eden osnovnih korakov pri preprečevanje kibernetskih incidentov. Hkrati je temelj kibernetske odpornosti tudi po direktivi NIS 2, ki izpostavlja proaktivno spremljanje varnosti.

Po podatkih, ki so jih zbrali pri Forbesu, je bilo lani izvedenih 2.365 zlonamernih kibernetskih kampanj, ki so prizadele več kot 343 milijonov žrtev. Ob tem se je število kršitev varnosti podatkov povečalo za 72 odstotkov v primerjavi z rekordnim letom 2021. Povprečni strošek kibernetskega vdora se je letos povečal za 10 odstotkov in se povzpel na vrtoglavih 4,88 milijona dolarjev.

Zakaj sploh obveščanje o grožnjah?

Obveščanje o grožnjah (TI – threat intelligence) je v središču pozornosti podjetij, ki se zavedajo, kaj vse je na kocki. O tem priča podatek IDC, po katerem je v letu 2024 kar 80 odstotkov podjetij iz skupine G2000 povečalo naložbe v obveščanje o grožnjah.

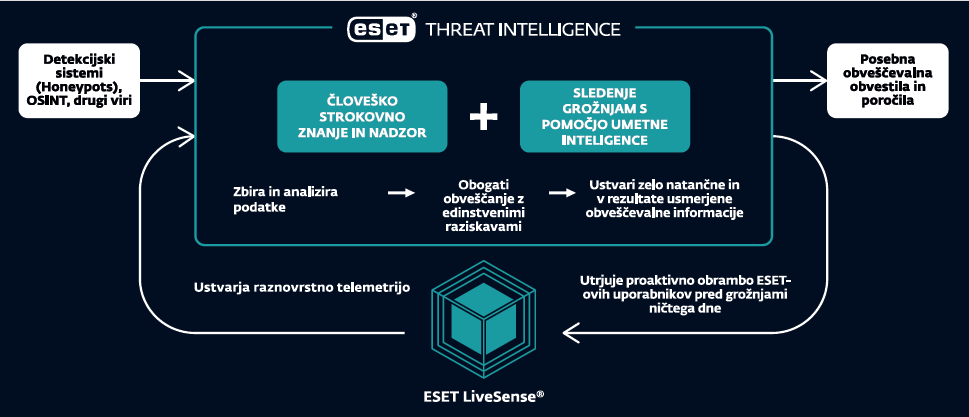

TI je namenjen premagovanju nasprotnikov še, ko so ti na svoji strani bojnega polja. Obveščanje, ki ga nudi ESET Threat Intelligence, združuje zbiranje, analiziranje in kontekstualizacijo informacij o mogočih kibernetskih grožnjah. Te informacije so nato podjetjem v pomoč pri prepoznavanju, ocenjevanju in zmanjševanju kibernetskih tveganj.

Vključite ESET Threat Intelligence v svoj sistem kibernetske odpornosti

Celovit nabor obveščevalnih podatkov in telemetrijo ESET enostavno vključite v vašo TI-platformo oziroma v rešitev za SIEM in SOAR (IBM QRadar, Anomali, MS Azure Sentinel, OpenCTI, ThreatQuotient …). ESET je v svetovnem merilu eden največjih virov informacij o grožnjah, pri čemer je med najbolj referenčnimi in aktivnimi deležniki, ki prispevajo v zbirko znanja MITRE ATT&CK® o taktikah in tehnikah kibernetskih napadalcev. Redno sodeluje tudi pri ocenjevanju MITRE Engenuity ATT&CK®. V zadnjem krogu odkrivanja dejavnosti razvpitih APT-skupin Sandworm in Wizard Spider je ESET ponovno dosegel odlične rezultate, saj je že drugo leto zapored uspešno odkril vse korake njunih napadov.

Kaj iskati pri obveščanju o grožnjah

Organizacijam so pri pridobivanju informacij o grožnjah na voljo različni viri: neposredno iz panoge, CERT, odprtokodne informacije (OSINT), medsebojna izmenjava znotraj vertikal in neposredno od komercialnih ponudnikov. Zaradi velikih razlik med ponudniki se pri njihovi izbiri osredotočite na naslednje spodaj naštete ključne dejavnike.

Popolnost – Ponuditi mora celovit nabor informacij o grožnjah, ki zajema širok nabor akterjev in vektorjev groženj ter virov podatkov, vključno z notranjo telemetrijo, informacijami OSINT in zunanjimi viri. Viri za znake kompromitiranosti (IOC) naj bodo del celovite storitve TI.

Natančnost – Netočni obveščevalni podatki lahko analitike preplavijo s šumom, z nepotrebnim dodatnim delom ali celo sejejo paniko.

Ustreznost – Podatke je treba prilagoditi vašemu specifičnemu okolju, panogi in velikosti podjetja ter vašim taktičnim in strateškim prioritetam. Upoštevajte tudi, kdo bo storitev še uporabljal, recimo oddelek trženja, odgovorni za skladnost in pravna služba.

Pravočasnost – Grožnje se gibajo hitro, zato mora biti vsak vir podatkov posodobljen v realnem času, sicer ni uporaben.

Razširljivost – Ponudnik mora biti sposoben zadovoljiti vaše potrebe po TI tudi v primeru rasti organizacije.

Ugled – Vedno se izplača izbrati ponudnika, ki se lahko pohvali z uspešnimi izkušnjami na področju TI. Vse pogosteje so to ponudniki, ki niso ozko usmerjeni na TI, temveč se ukvarjajo z rešitvami za avtomatizacijo odzivanja (SOAR), napredno odkrivanje ter odzivanje (XDR) in podobno.

Integracija – Razmislite o rešitvah, ki se dobro prilegajo obstoječi varnostni infrastrukturi, vključno s platformama SIEM in SOAR.

Uporaba obveščevalnih informacij in njihova pravilna implementacija ne pomagata samo zmanjšati ali ublažiti kibernetskih tveganj, ampak tudi določiti prednostne naloge, kam usmeriti že tako omejene vire za doseganje kar največjega učinka. S tem podjetje zmanjša izpostavljenost grožnjam in škodo morebitnih napadov ter vzpostavi odpornost proti prihodnjim grožnjam.